TryHackMe nous donne accès à une machine Windows

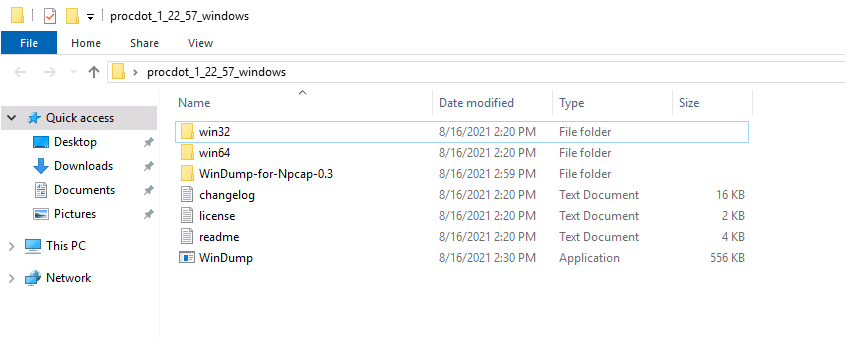

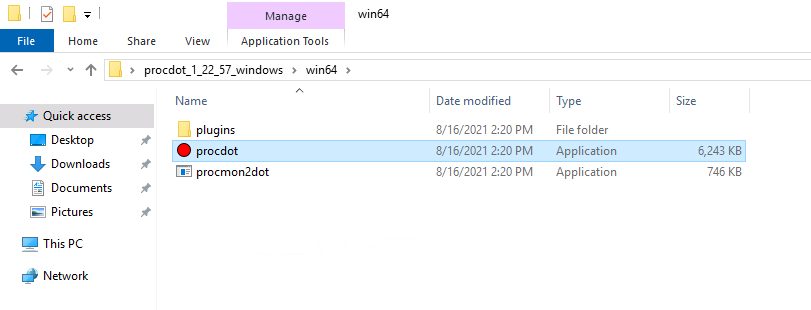

Contient Procdot: https://www.procdot.com/downloadprocdotbinaries.htm

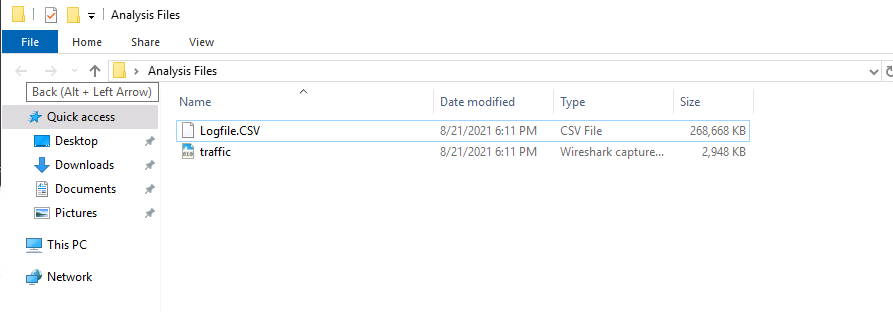

et des fichiers à analyser

Analysis

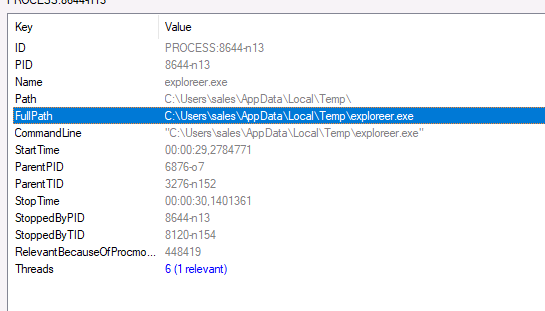

Provide the two PIDs spawned from the malicious executable. (In the order as they appear in the analysis tool)

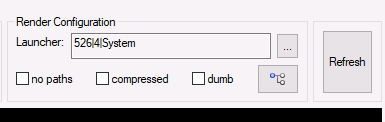

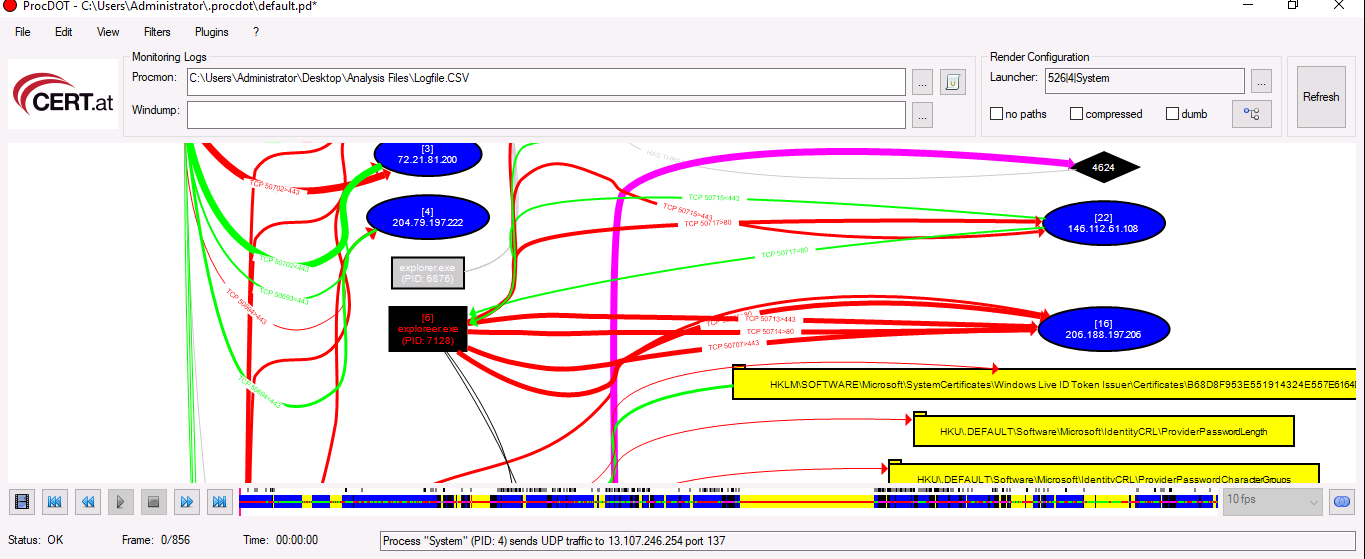

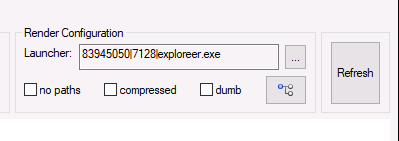

Lancer ProcDot

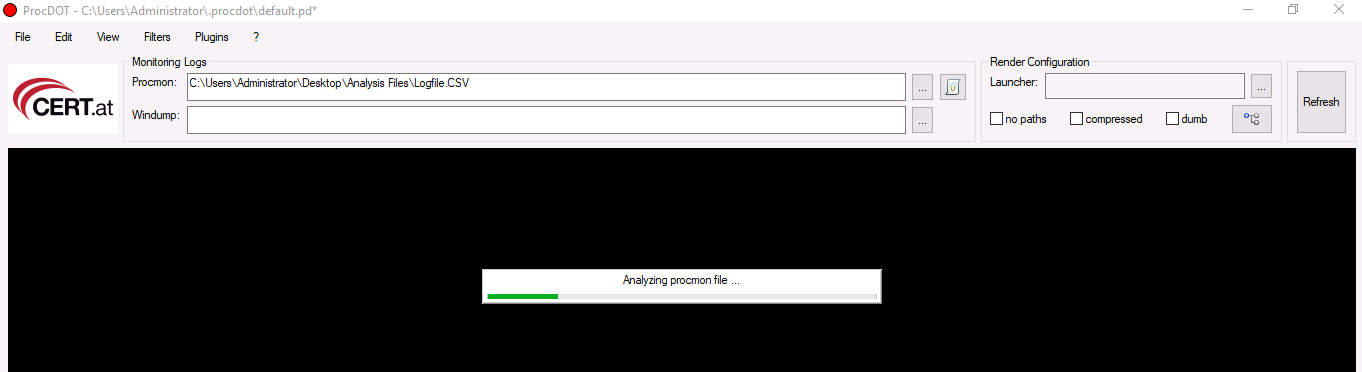

Spécifier l’emplacement du fichier de log et chercher un launcher (… a droite de ‘Launcher’)

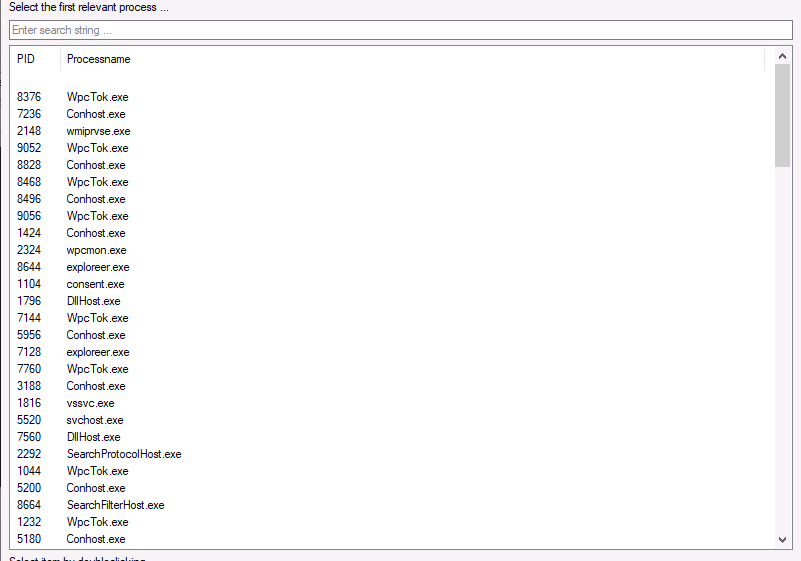

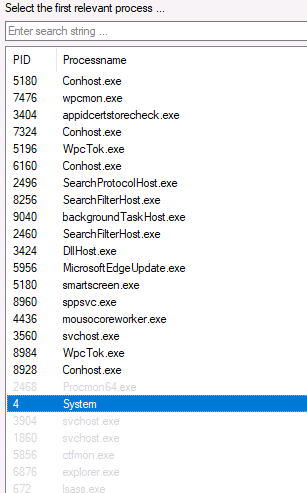

Une fois terminé, nous avons une liste de process:

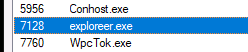

En regardant les process on trouve 2 processus exploreer.exe avec une belle erreur de typo :)

Ces process sont générés par le ransomware.

Provide the full path where the ransomware initially got executed? (Include the full path in your answer)

Dans les process, selectionner System

Faire un ‘Refresh’

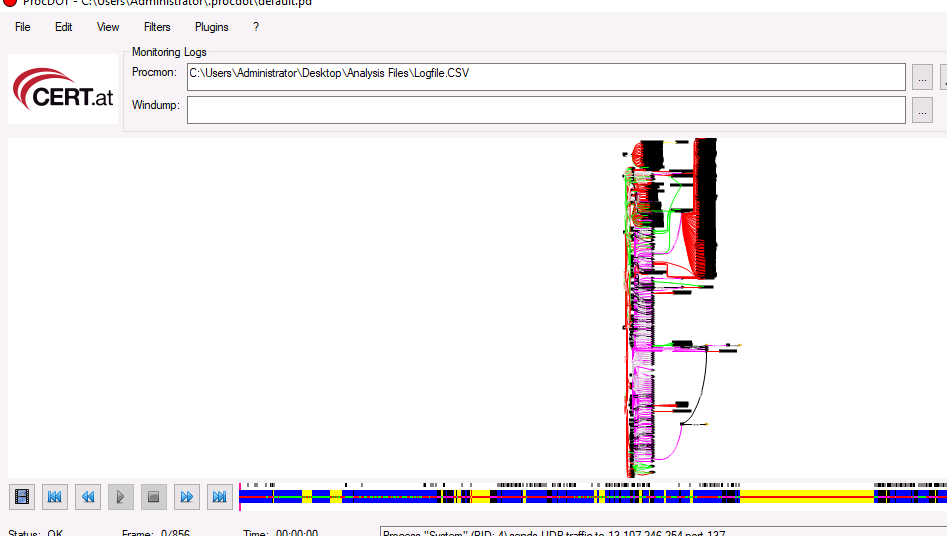

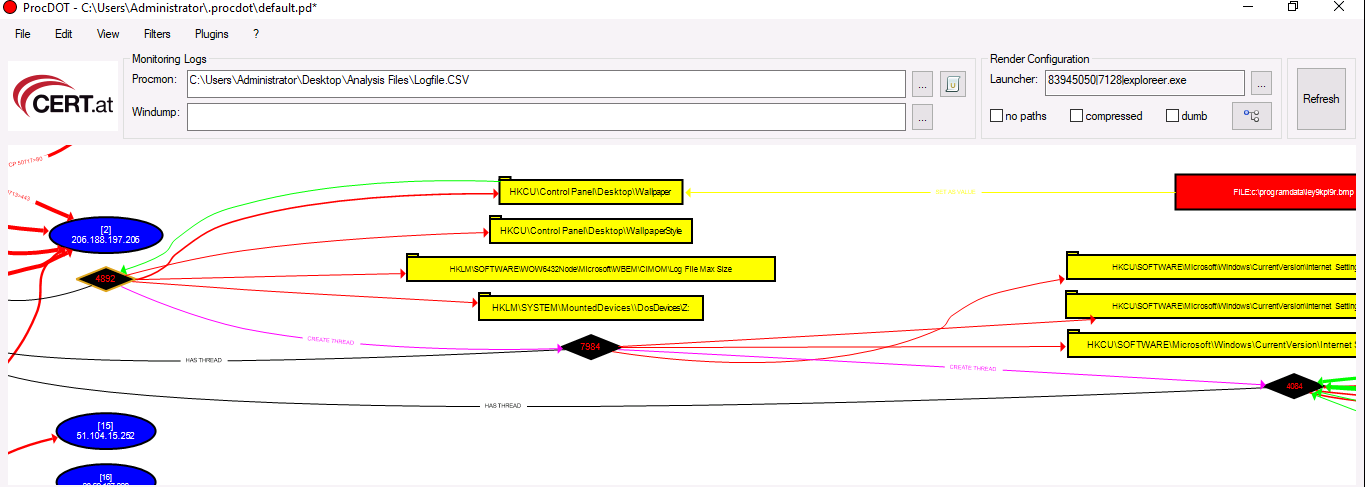

On obtient un graph

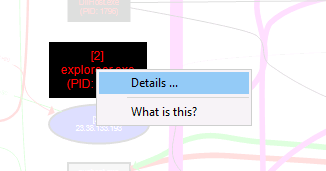

Zoomer et chercher le premier ‘exploreer.exe’, clic droit ‘Details’

This ransomware transfers the information about the compromised system and the encryption results to two domains over HTTP POST. What are the two C2 domains? (no space in the answer)

Regarder l’autre process ‘exploreer.exe’

On voit que ce process est lié à 2 IP: 146[.]112.61.108 et 206[.]188.197.206

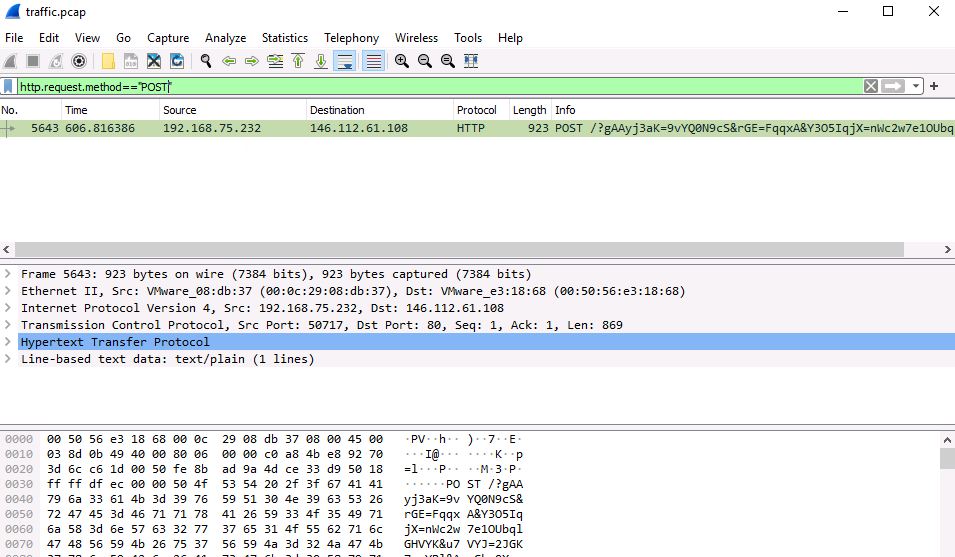

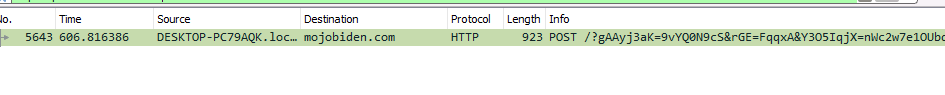

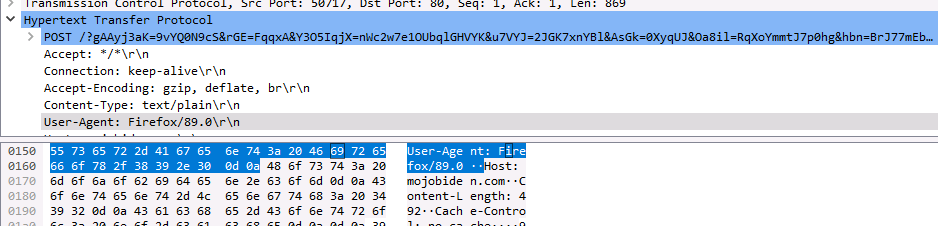

Ouvrir le pcap dans Wireshark et filtrer: http.request.method=="POST"

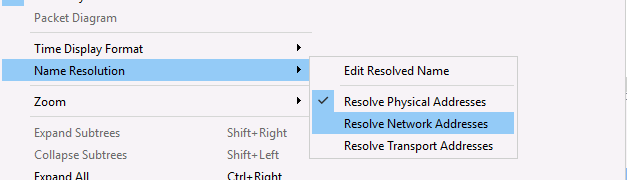

View > Name Resolution > Resolve Network Addresses

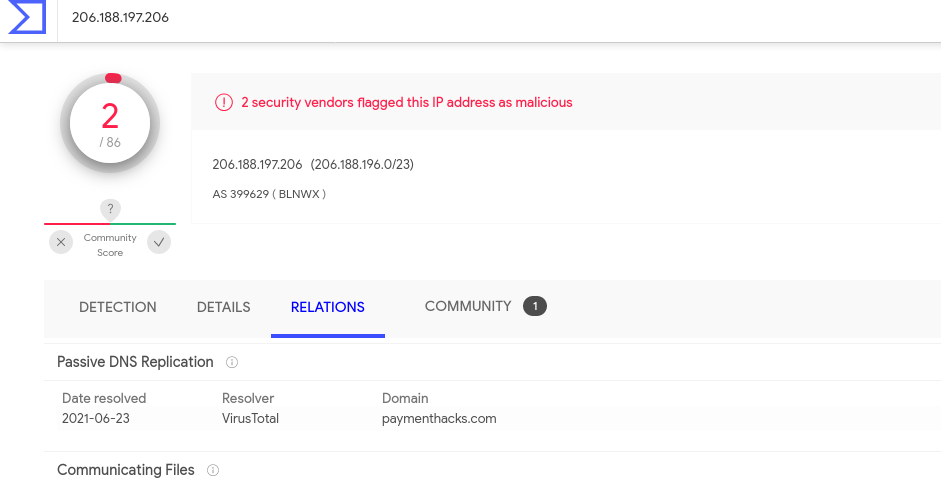

Pour la 2eme IP on peut utiliser Virus Total

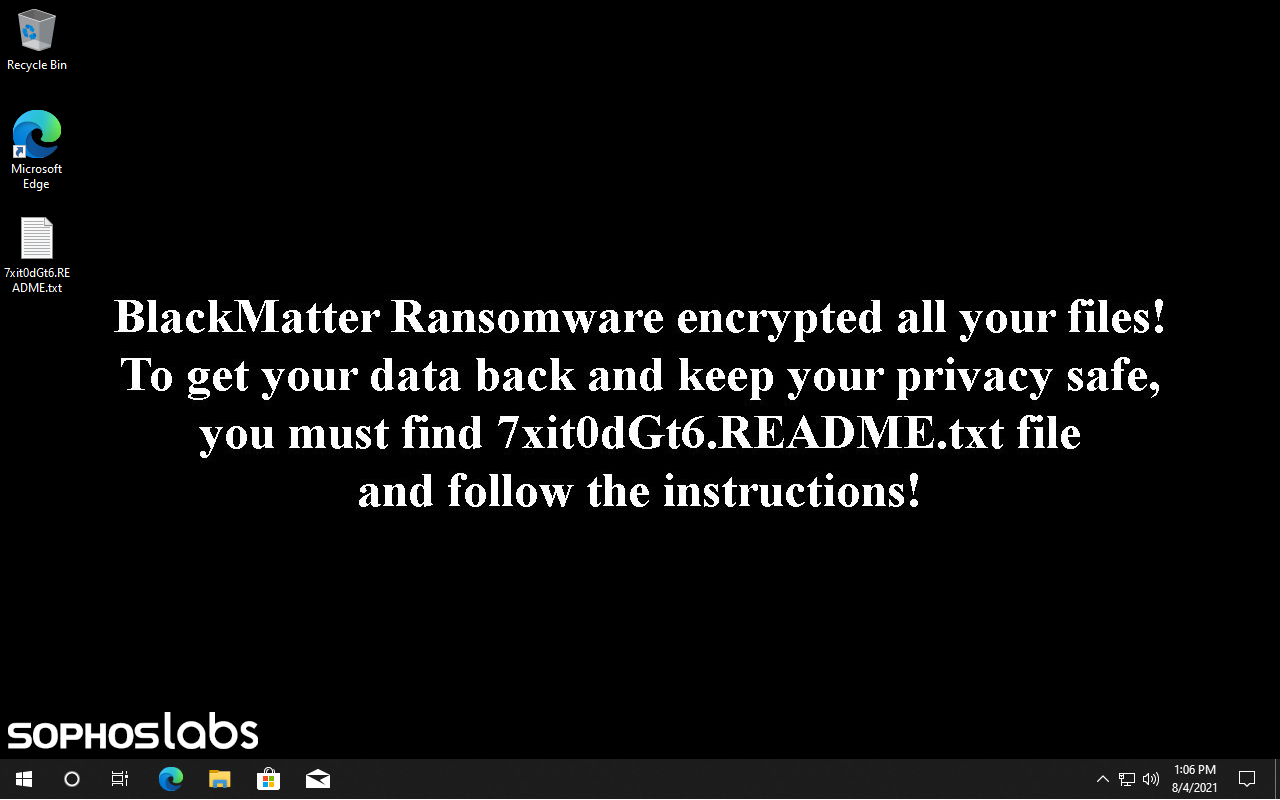

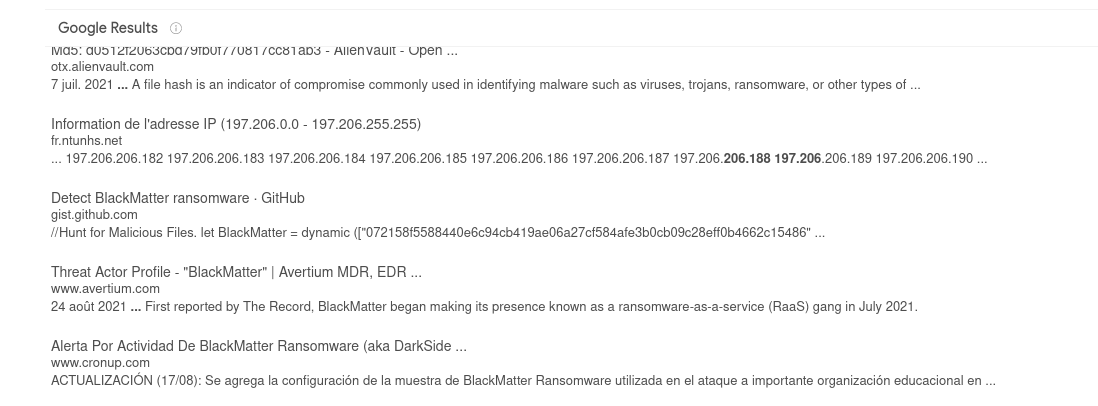

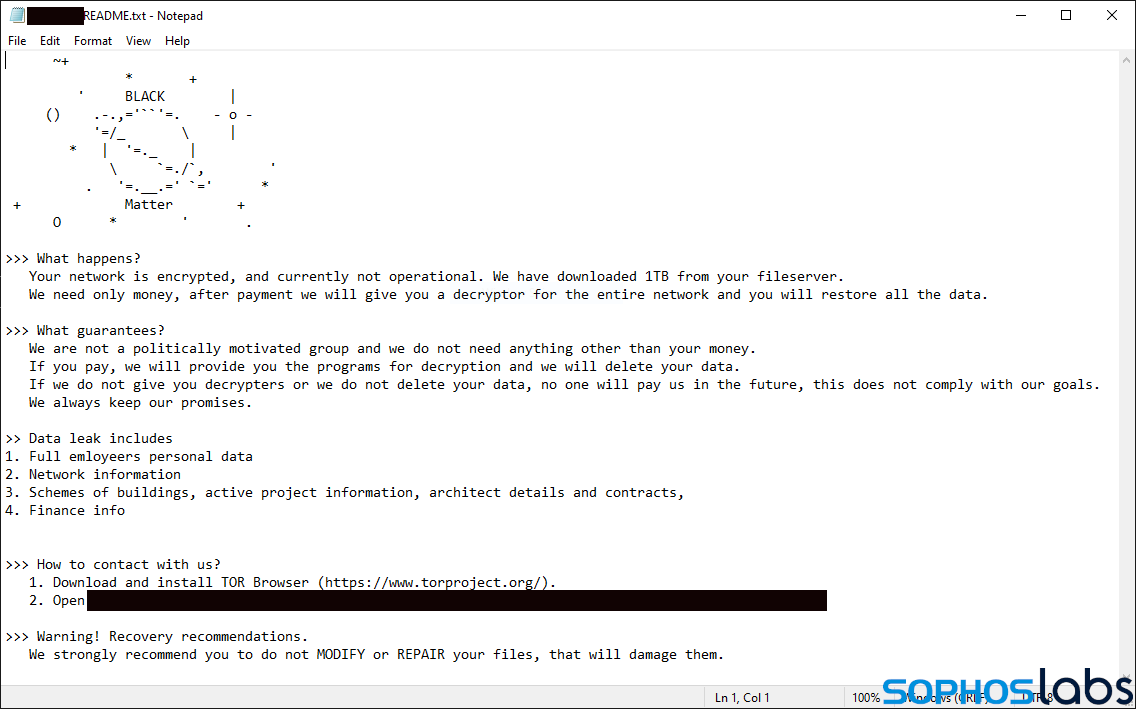

Selon les infos données dans VT il s’agirait du Ransomware BlackMatter

“In late July, a new RaaS appeared on the scene. Calling itself BlackMatter, the ransomware claims to fill the void left by DarkSide and REvil – adopting the best tools and techniques from each of them, as well as from the still-active LockBit 2.0.”

Source: https://news.sophos.com/en-us/2021/08/09/blackmatter-ransomware-emerges-from-the-shadow-of-darkside/

What are the IPs of the malicious domains?

Voir analyse précédente

Provide the user-agent used to transfer the encrypted data to the C2 channel.

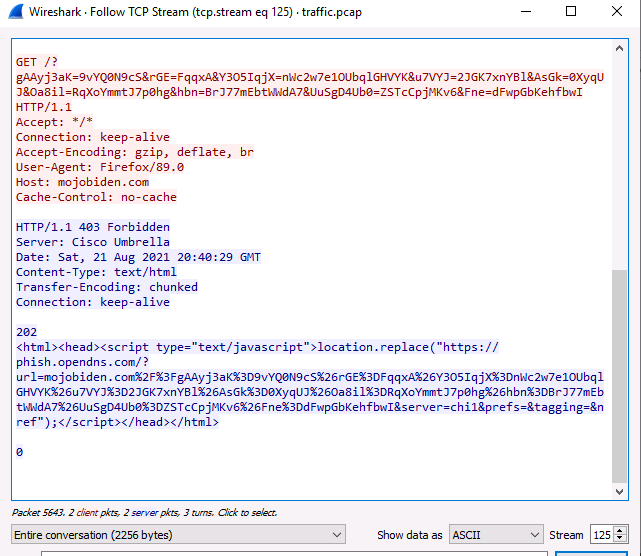

Provide the cloud security service that blocked the malicious domain

Follow TCP

Provide the name of the bitmap that the ransomware set up as a desktop wallpaper.

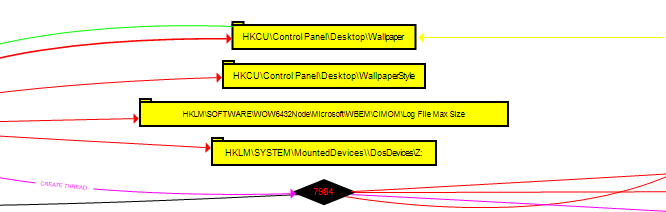

Retourner dans ProcDOT et relancer les process (Launcher …)

Sélectionner le 2eme ‘exploreer.exe’

Refresh

En zoomant on trouve ley9kpi9r[.]bmp

Find the PID (Process ID) of the process which attempted to change the background wallpaper on the victim’s machine.

En suivant les liens, on voit que le process à l’origine du changement du Wallpaper est le 4892

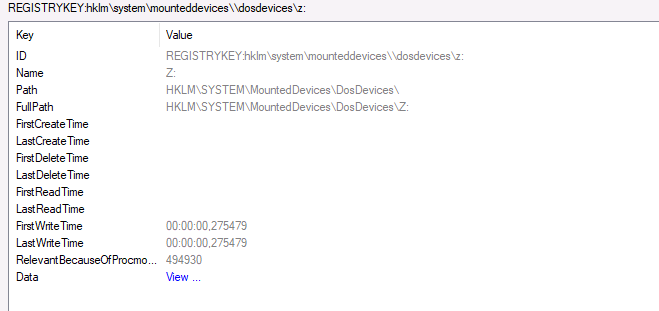

The ransomware mounted a drive and assigned it the letter. Provide the registry key path to the mounted drive, including the drive letter.

Clic droit, Details

Poursuivez avec :

This work is licensed under a Creative Commons Attribution 4.0 International License.